Diffusée le 18 octobre 2016 sur France 2, l’émission Cash Investigation était intitulée « Marchés publics, le grand dérapage ». Parmi les sujets abordés, il y avait le contrat entre Microsoft et le Ministère de la Défense signé initialement en 2009 puis renouvelé en 2013. Le contrat (Windows) est passé de 82 millions à 120 millions d’euros…

Au-delà de cette bonne affaire pour le géant américain, se pose la délicate question de l’espionnage du ministère de la Défense français par les États-Unis. Cette menace est d’autant plus inquiétante que l’émission a présenté une démonstration faite par l’ESIEA de Laval.

Éric Filiol, Directeur du Laboratoire Confiance Numérique et Sécurité de cette école d’ingénieurs, revient sur cette démonstration et apporte son point de vue d’expert. Un éclairage pertinent au moment où la ministre des Armées vient de confirmer que l’accord passé avec Microsoft a été renouvelé, une nouvelle fois sans appel d’offres !

Propos recueillis par Philippe Richard

Pouvez-vous nous donner votre sentiment sur le reportage final tel qu’il a été diffusé sur France 2 ? N’avez-vous pas été surpris par un certain esprit de dérision, voire un peu potache, qui finalement nuit un peu au propos ? On ressort avec l’impression qu’un certain parti pris (à charge) a été adopté et que le montage laisse deviner des réponses sorties de leur contexte.

Pour être honnête, j’ai été effectivement un peu surpris par la forme et je préfère celle des premières saisons de Cash Investigation, avec plus de gravité et sans cet aspect un peu potache. J’ai un très grand respect pour Élise Lucet et son équipe qui font un travail rigoureux et minutieux de vérification des informations. Si elle semble travailler à charge, c’est parce qu’elle monte toujours un dossier solide, étayé par de nombreux documents concernant une situation dès le départ anormale ou problématique. J’ai d’ailleurs été très surpris du nombre de documents internes qui lui sont parvenus. Mais beaucoup de choses ont été coupées, montées dans un ordre qui effectivement change quelquefois le contexte. Pour moi ce sujet est sensible et j’aurais aimé que certaines explications et la seconde démonstration, cruciales et plus pertinentes, soient conservées. Maintenant, il s’agit d’une émission grand public à une heure de grande écoute. Il est inévitable qu’une certaine forme soit privilégiée et que tout ne soit pas gardé.

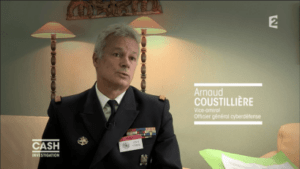

Mon principal regret concerne mes propos en réaction de ceux du Vice-amiral Arnaud Coustillière, qui ont été sortis de leur contexte (en réaction à son affirmation, coupée au montage, que les virus n’exploitent pas de vulnérabilités, ce qui est bien sûr faux s’agissant de virus « étatiques » comme cela a été le cas avec les REGIN, DUQU et en général tous les codes attribués à Equation Group) et enregistrés à chaud. Je ne voulais être, en aucun cas, blessant ou offensant. Ce n’est pas mon genre. Et la question d’Élise Lucet m’a pris au dépourvu, je le reconnais. Le montage semble indiquer que ma réponse concernait son affirmation sur le fait qu’il prendrait la même décision si cela était à refaire. Dans ce cas, ce n’est pas de l’incompétence, mais de l’inconscience. Quoi qu’il en soit, je regrette que mes propos aient été sortis de ce contexte.

Qui faisait partie des Commissions parlementaires qui ont enterré des rapports confidentiels ?

Maintenant soyons clair, le vice-amiral est un militaire et qui obéit à des ordres (ce qu’il avait justement précisé en première partie de réponse, mais coupé au montage). En tant que militaire, il avait deux choix : obéir (comme tout militaire) ou démissionner. Il a choisi la première solution en son âme et conscience. J’aurais quant à moi fait le second choix. Même si par ailleurs je suis en total désaccord sur la vision du vice-amiral qui affirme la primauté de la cyberdéfense sur la SSI, reconnaissons-lui le mérite d’avoir au moins eu le courage de répondre aux questions alors que cela aurait dû être son ministre de tutelle, parce que, une fois de plus, le choix a été avant tout politique. Les militaires obéissent aux politiques, on le rappellera jamais assez. J’invite d’ailleurs tous ceux qui critiquent sans savoir, d’une part, à lire l’excellent article de Médiapart sur le sujet et d’autre part à chercher quelle était la composition de certaines Commissions parlementaires qui ont littéralement enterré certains rapports confidentiels déconseillant l’adoption de Microsoft. Ils comprendront ce que je veux dire.

Finalement cette émission a le mérite d’être pédagogique pour la grande majorité du public (et des contribuables) qui découvre un problème peu connu. Les puristes les informaticiens seront naturellement plus critiques et déçus. Le but est que le plus grand nombre soit maintenant au courant.

Votre démonstration ne date-t-elle pas un peu ? L’ordinateur était configuré comme si nous étions en 2013, année du renouvellement du contrat avec Microsoft : Windows 7, IE 8 et l’un des antivirus utilisés par la Défense.

Non. Il est important de rappeler que cette démonstration pour Cash Investigation présentait un aspect pédagogique afin que le grand public comprenne les enjeux. Mais il faut en effet resituer la menace dans son contexte réel. Pour ces postes de travail, la menace est la NSA (n’oublions ni la Chine ni la Russie). Ce n’est pas une équipe d’amateurs.

Les techniques que nous avons utilisées (même si elles sont relativement basiques pour les besoins d’une émission grand public à 21 h) auraient eu le même impact dans la réalité. Et un poste de travail version 2016 aurait pu être piraté également. Si nous avions voulu être plus près de la réalité, nous aurions pu utiliser d’autres techniques plus discrètes, voire totalement invisibles (c’est justement l’un des axes de recherche principaux de mon laboratoire).

Quand on remet les choses en perspective, face à cette agence gouvernementale qu’est la NSA qui connaît très bien les rouages de Windows, ce type d’attaque ne présente aucune difficulté, ni de secrets. Quand on étudie les derniers codes malveillants et qu’on explore les fuites de Snowden sur les différents programmes d’espionnage orchestrés par les États-Unis, il n’y a pas de doutes possibles quant à la capacité de la NSA.

Plus précisément, concernant la démonstration, rappelons que c’est ici un PoC (preuve de concept), pour des exemples plus opérationnels, je conseille d’étudier les attaques similaires (Regin, Stuxnet…).

L’attaque de Gemalto

Sans entrer dans des détails sensibles (ce que j’ai pu observer en tant que militaire), les possibilités d’entrées dans les réseaux sont hélas loin d’être impossibles. Citons un cas similaire, l’attaque de Gemalto en 2010 et 2011 par le GCHQ et la NSA. Leur réseau est pourtant au moins au même niveau de sécurité que celui de notre défense. En outre, exploiter l’humain rapporte toujours surtout quand ce dernier à une position hiérarchique – civile ou militaire – élevée. Les RSSI – civils ou militaires — comprendront aisément ce que je veux dire. Les Chinois ont un proverbe excellent qui résume la posture opérationnelle à adopter : « le poisson pourrit toujours par la tête ». Dans certaines entreprises américaines très sensibles (stratégiquement, économiquement), le RSSI en chef prend ses ordres des actionnaires et non de la direction. En France souvent la gouvernance n’est pas adaptée à une politique de sécurité rigoureuse.

Le « port ouvert », est donc, comme vous pouvez le deviner le port 80 (ou 443). Rappelons encore que la question de « port ouvert » n’est qu’une convention, et que résumer à un pare-feu une question de « ports ouverts » est extrêmement réducteur. Cette situation correspond donc bien à une « certaine réalité » dans certains endroits (en particulier l’attaque de l’Élysée en mai 2012). Je tiens à préciser que de toute façon pour une telle démo, il était hors de question d’utiliser un code qui ne soit pas détectable d’une manière ou d’une autre (rappelons que l’antivirus n’a cependant rien vu) alors que nous passions par des réseaux publics. Le contraire aurait été irresponsable.

L’attaque est invisible à l’œil de l’utilisateur qui est en mode utilisateur sans privilège et sans UAC (pas de boite de dialogue, affichage du site original, etc.). La partie détectable de l’attaque ici est la reverse connection (les direct connections, c’est-à-dire la nécessité d’un port ouvert en input dans le pare-feu, comme vous le demandez, sont devenues rares depuis une dizaine d’années à moins d’une configuration aberrante, ce qui est le cas pour certaines attaques récentes par ransomware passant par le port TSE 3389). Si elle est détectée, cela ne sera pas par le firewall (le firewall n’est pas un équipement magique..), mais par les IDS. Ici notre payload était une reverse connection, on aurait très bien pu se servir d’un payload sans connexion (ex : suppression de fichiers, DoS, cryptolocker…), et donc ici, pas de détection par les IDS réseau (peut être éventuellement par des IDS Host based, ce qui n’existe en général pas pour des end-users tels qu’ils sont décrits ici dans le documentaire). Il aurait été possible également de mettre en œuvre des techniques beaucoup plus sophistiquées de type « airgap » utilisant ou créant des canaux cachés et contournant tous les protocoles usuellement surveillés (voir par exemple les travaux de l’université de Tel-Aviv ou les nôtres, publiés à Black USA 2008 ou CanSecWest 2011).

L’attaque orchestrée ici repose en effet sur du phishing, ce n’est que le vecteur d’attaque, ce n’est pas la partie importante de l’attaque. Le vecteur d’intrusion peut être diffèrent selon le contexte opérationnel et la cible : clé USB qui traine (rappelons que Conficker, en 2009, s’était introduit dans les réseaux de défense française et britannique, via ce médium), mails, exploitation de vulnérabilités dans les firewalls (voir les codes récemment leakés d’Equation Group et probablement ceux mis aux enchères)…

Concernant la faille utilisée, nous nous sommes servis d’une simple faille qui a été corrigée en 2013 (ce n’est pas la seule, il y en a d’autres qui ont été corrigées par exemple en 2014, 2015, 2016, d’autres 0Days). On imagine bien qu’un attaquant (bande organisée, organisme étatique), possède des exploits bien plus récents que celui utilisé ici (c’est-à-dire que l’attaque réalisée pour la démo est encore faisable aujourd’hui ; voir les relations entre Zerodium et la NSA). La monétarisation des failles de type 0-Day – avec une envolée très significative des prix – pour des OS majoritaires en termes de parts de marché (Apple, Microsoft) accroit le risque. Il faudra compter non seulement avec la NSA, mais avec tous les acteurs capables de trouver ou d’acheter ces 0-days (Russie, Chine…).

Pour cette démo, nous nous sommes donc servis d’une vulnérabilité corrigée par cette mise à jour : https://technet.microsoft.com/en-us/library/security/ms13-055.aspx. Libre au lecteur d’en étudier l’étendue, il s’agit d’une vulnérabilité dans le navigateur Internet Explorer (6 à 10, Windows XP à 8.1, et aussi serveurs).

Un accès direct aux ordinateurs du ministère…

S’il y avait une nuance à faire et un débat à mener, cela serait plutôt au niveau de la différence Microsoft/Monde Libre. Le monde libre est évidemment, lui aussi sujet à des vulnérabilités tout comme Microsoft. Le but de l’émission ici était de montrer la dangerosité du contrat avec Microsoft, car ici on laisse une porte ouverte aux Américains (eh oui, les updates de Windows, quand on y pense, c’est un accès direct aux ordinateurs du ministère, les updates différentielles, la possibilité de pusher une update spécialement pour une machine puis d’y effacer ses traces. Voir différentes présentations faites à Black Hat et Defcon ces dernières années).

Encore une fois, notre démonstration était une preuve de concept simple. L’attaque n’a pas été poussée dans ses derniers retranchements, l’algorithmique virale et les mécanismes de furtivité sont très basiques, on n’efface pas ses traces, on ne se cache pas vraiment, on n’installe pas de rootkit, on ne pivote pas sur le réseau, on ne cherche pas à laisser des backdoors, on n’exploite aucun canal caché… Et pourtant le seul antivirus n’a rien vu. Nous sommes passés par des opérateurs publics (réseaux, webmails…) qui eux aussi n’ont rien vu.

On imagine bien qu’une organisation souhaitant s’en prendre à un ministère ou l’Armée française est bien plus organisée, et dispose de bien plus d’outils (0Day OS, browsers, firewall) que ceux utilisés dans notre démo.

Le fait que ce genre d’attaque a déjà été réalisé contre certains ministères, organisations étatiques récemment suffit à prouver que la démonstration était crédible. Il faut toutefois fortement relativiser le concept de backdoor tel qu’il est en général présenté. Je crois difficilement à un bout de code présent dans Windows qui ferait quelque chose de malicieux au moment opportun. Il est vrai que les conditions d’accès au code source par l’État français sont tellement drastiques que je ne pense pas que s’il existait on le trouverait facilement. Mais Microsoft courrait le risque qu’un hacker talentueux lui, le trouve, avec des conséquences désastreuses. Je crois plus à la notion de backdoor dynamique pour laquelle tout se passe en mémoire de manière ciblée (voir nos travaux présentés à CanSecWest en 2011) : injection, action limitée dans le temps, suppression. Ainsi, toute analyse du code source serait vaine. Enfin, il est plus efficace d’exploiter les des vulnérabilités qui surviennent en nombre et de manière régulière. Et ainsi d’invoquer le manque de qualité du développement logiciel que de s’exposer à des preuves d’intentions malignes. Dans ce domaine, la subtilité doit être de mise. Comment peut-on accepter qu’une entreprise qui a fait des centaines de milliards de bénéfices n’ait pu (ou voulu) régler ce problème de vulnérabilités récurrentes. Peut-on finalement lui faire encore confiance et accepter de payer si cher un si piètre service ?

Cependant, votre démonstration implique d’avoir, au préalable, usurpé l’email d’Élise Lucet ?

Encore une fois, c’est une technique comme une autre. Nous aurions pu utiliser une clé USB ou tout autre vecteur de propagation. L’idée était ici de scénariser quelque peu l’attaque pour un reportage télévisé. L’usage du webmail dans certains organismes fait que les infections en interne surviennent malgré tout. D’ailleurs, selon Le Canard enchaîné, le ministère de la Défense « fait partie des clients du géant américain Yahoo!, qui s’est fait pirater 500 millions de comptes. Rappelons aussi qu’il a été révélé récemment que la NSA et le FBI, avec la collaboration active de Yahoo ont espionné ses clients. Ainsi, le service des achats de la Direction du renseignement militaire (DRM) dispose d’un compte Yahoo.fr ». Autrement dit, « depuis deux ans maintenant que des hackers ont fait leur nid chez le fournisseur d’accès, les commandes sensibles de la DRM se font donc à livre ouvert », résume l’hebdomadaire dans son édition du 12 octobre.

L’infiltration d’un ordinateur, même s’il n’est pas connecté à aucun réseau, n’est pas un obstacle. Il y a suffisamment de cas récents pour le prouver. On ne peut jamais dire « j’ai sécurisé mon système », car nous raisonnons avec les types d’attaques que nous connaissons. L’attaquant a toujours une position confortable. Dans le contexte en question (l’espionnage par la NSA), il faudrait appliquer un principe de précaution et dans le cas de la Défense nationale utiliser des solutions souveraines. Le ministère de la Défense utilise une boite noire qui est parfaitement connue de la NSA ! Le problème n’est pas Microsoft, mais Microsoft dans la Défense Nationale. C’est quand même paradoxal de constater que l’US Air Force n’est pas sous Windows pour certains programmes critiques, mais sous Linux et que d’autres pays font des choix similaires !

Aviez-vous prévu d’autres démonstrations ?

Nous avions une autre démonstration plus intéressante, mais qui n’a pas été retenue et présentée par Cash Investigation. Sa particularité est de s’appuyer sur une fonctionnalité de Windows et non pas sur une vulnérabilité. Même si l’on désactive les macros d’Office, il y a en effet une fonctionnalité qui permet de les activer à l’insu de l’utilisateur. Cette technique marche avec toutes les versions d’Outlook. Sans entrer dans le détail de cette attaque, il suffit d’envoyer des pièces jointes avec un certain type de macros, selon un type de scénario bien précis, ayant certaines propriétés pour passer outre leur désactivation. Pour bloquer cette attaque, il n’y a pas d’autre solution que de remplacer Office de Microsoft par LibreOffice. Tout le monde connaît l’existence de cette technique. Nous avons publié nos travaux en 2011.

Vous dites avoir profité d’une « faiblesse pour s’introduire dans l’ordinateur distant ». Mais tous les systèmes d’exploitation présentent des failles.

Le problème est que Windows, tout comme MacOS, est une boite noire. Il faut donc attendre que Microsoft révèle une faille pour que tout le monde en prenne connaissance. Ce n’est pas sans raison que les failles 0-days les plus chères sur le marché concernent Windows et Apple. Avec GNU/Linux, vous pouvez trouver les failles par vous-mêmes et la communauté du libre est en permanence sur la brèche pour les trouver avec une forte réactivité. Si c’est pour avoir un système d’exploitation aussi peu maîtrisable, pourquoi le ministère de la Défense n’a-t-il pas opté pour des alternatives Open-source ? En choisissant l’Open-source, l’État français aurait pu faire appel à des éditeurs français, emplois non délocalisables et fiscalement viables. Nous avons des entreprises de poids (Linagora par exemple, mais aussi beaucoup d’acteurs plus petits, mais pérennes, ainsi qu’une communauté française de développeurs d’une très grande qualité) assurant un véritable soutien technique. Cette situation me paraît très dangereuse étant donné les enjeux. Nous ne parlons pas ici de l’épicier du coin, mais de la Défense Nationale. Or, l’exemple de la Gendarmerie nationale montre qu’il existe une alternative sérieuse à Windows, opérationnellement viable avec les logiciels Open-source. Affirmer que revenir en arrière est impossible parce que trop coûteux ou difficile, revient à dire à un drogué que puisque la désintoxication est douloureuse et difficile, il vaut mieux qu’il continue à se droguer ! Le problème ici ne vient pas tant de l’utilisation des faiblesses par un attaquant tiers, mais plutôt la porte ouverte potentielle laissée à Microsoft, la NSA et l’état américain à l’intérieur de nos réseaux sensibles. Encore une fois peut-on se défendre quand on utiliser les outils fournis par l’adversaire ?

Equation Group

Toujours à propos des vulnérabilités, vous dites qu’il y a « 135 groupes de failles » dans Windows en 2015. Or, dans l’entretien entre Élise Lucet et Marc Mossé, le Directeur des affaires publiques et juridiques de Microsoft France, indique que « l’État français a un accord avec Microsoft pour bénéficier de toutes les informations techniques et de sécurité concernant les logiciels qu’il utilise ». Et d’ajouter : « Avec ces accords de sécurité, dont je ne donnerai aucun détail, l’État français bénéficie des informations nécessaires à la sécurité de ses systèmes d’information en lien avec les produits Microsoft ». Tout le monde s’espionne et espionne les citoyens ou des entreprises ?

Le représentant de Microsoft reste volontairement discret quant à cet accord. Est-ce que Microsoft donne ces failles une fois que le correctif est disponible ou avant que cette vulnérabilité ne soit corrigée ? Dans le second cas, cela poserait un problème très grave.

Selon le contrat, 200 000 ordinateurs et 13 000 serveurs du Ministère de la Défense sont sous Windows. Ils ne stockent pas tous des informations « Secret défense » ; le risque est donc limité ?

Non, car un poste de travail fait partie d’un environnement. Ces milliers de PC et de serveurs sont autant d’entrées possibles sur un réseau beaucoup plus important. Certes, ils ne présentent pas tous le même niveau de sensibilité, mais ils sont d’une manière ou d’une autre connectables avec des postes de travail qui, eux, intègrent des informations plus critiques. Par ailleurs, il n’y pas que l’aspect confidentialité. Il y a aussi l’aspect disponibilité. Si à partir d’un poste de travail il est possible d’éteindre, à un moment opportun, d’autres postes de travail, peu importe qu’ils aient ou non des données sensibles… De récents différends depuis 20 ans entre la France et les USA (Bosnie, Irak…) ont montré que ces derniers n’hésitaient pas à œuvrer directement contre notre pays si nous avons le malheur de leur déplaire et de contrarier leurs plans.

Cash Investigation parle de « risque accru d’espionnage d’état », Mais le vice-amiral Arnaud Coustillière dit que « c’est un débat d’informaticiens et qui est dépassé. (…) Il est très difficile d’avoir la garantie qu’il n’y a pas de backdoor et de vulnérabilités cachées dans les produits Microsoft. C’est une balance de risque par rapport à un coût (…) Ce n’est pas là que résident nos principales failles de vulnérabilités (…) ».

Si je l’ai bien compris, il considère que l’espionnage américain ne représente pas un risque. Ce n’est plus une question technique, mais un choix politique. On peut vouloir conserver une vision politique et haut niveau, mais au bout d’un moment, la « technique » et les réalités opérationnelles finissent toujours par vous rattraper. Parce qu’un virus d’origine étatique vous remet les choses en perspective. Je pense que dans le domaine de la sécurité, s’il y avait au sommet de l’État un peu moins de poètes et un peu plus d’opérationnels avec un fort background technique, certaines décisions ne seraient jamais prises. Mais personne, au niveau de responsabilité du vice-amiral, ne peut prétendre que le risque d’espionnage par les Américains n’existe pas. Nous avons analysé les documents Snowden (en particulier tous ceux concernant Equation Group et la section TAO). Ils parlent d’eux-mêmes. La démonstration que nous avons faite devant Élise Lucet utilise en partie, au moins dans l’esprit, la technique utilisée en 2012 pour attaquer des ordinateurs de l’Élysée. Et nous savons tous maintenant qui l’a réalisée…

Addendum

Suite à la révélation d’une faille 0-day par Google, touchant des OS Microsoft et Adobe, fin octobre, il apparaît que le groupe STRONTIUM (connu aussi sous le nom Fancy Bear) a attaqué plusieurs sites gouvernementaux américains (dont certains sites militaires) selon le même type de scénario que celui utilisé dans le reportage de Cash Investigations. Preuve qu’il n’est pas besoin, opérationnellement, de faire compliqué pour une attaque. Signalons également l’attaque, simple, contre John Podesta, président de campagne d’Hillary Clinton.

http://www.ibtimes.co.uk/microsoft-says-russia-linked-fancy-bear-hackers-are-exploiting-windows-zero-day-flaws-1589419

http://www.generation-nt.com/email-phishing-podesta-hillary-clinton-actualite-1935171.html

Sources & références complémentaires à cet entretien :

http://www.april.org/lotan-impose-microsoft-et-les-backdoors-de-la-nsa-au-ministere-de-la-defense

http://bugbrother.blog.lemonde.fr/2016/10/18/larmee-accro-a-microsoft/

http://interopwikiproject.wikidot.com/public-procurement:french-defense-under-american-control

Analyse de la valeur du projet de contrat-cadre avec la société Microsoft :

http://interopwikiproject.wdfiles.com/local–files/public-procurement-files/FrenchMoD%20Tender%20Analysis

Jérôme Hourdeaux « Ministère de la Défense et Microsoft : les dessous du contrat «open-bar» Mediapart, 12 décembre 2013

http://www.journaldugeek.com/talks/news-les-drones-de-lus-air-force-desormais-sous-linux/

http://www.theregister.co.uk/2012/06/08/us_navy_linux_drones/

http://www.gemalto.com/press/Pages/Gemalto-presents-the-findings-of-its-investigations-into-the-alleged-hacking-of-SIM-card-encryption-keys.aspx

http://www.linformaticien.com/actualites/id/5770/le-ver-conficker-attaque-le-reseau-de-la-marine-nationale.aspx

https://www.theguardian.com/technology/2016/oct/04/yahoo-secret-email-program-nsa-fbi

http://www.silicon.fr/badtunnel-faille-windows-20-ans-150745.html

http://www.darkreading.com/vulnerabilities—threats/windows-badtunnel-attack-hijacks-network-traffic/d/d-id/1325875

http://korben.info/n-0day.html