Les ransomwares ne connaissent pas la crise ! Selon Coveware, spécialisé dans la récupération de rançon, les attaques par exfiltration de données sont de plus en plus courantes et se mêlent aux piratages traditionnels par rançon.

« Nous avons compté plus de 1450 attaques de ransomwares connues, à travers le monde, cette année, dont une centaine en France – au jour où ces lignes sont publiées. C’est bien moins que la réalité, mais sans aucun doute possible bien plus qu’en 2019. Les rançongiciels se sont clairement imposés dans le paysage des menaces comme la principale actuellement », remarque Valéry Marchive, Rédacteur en chef de LeMagIT qui a fait un remarquable travail d’enquête ces derniers mois sur ce fléau.

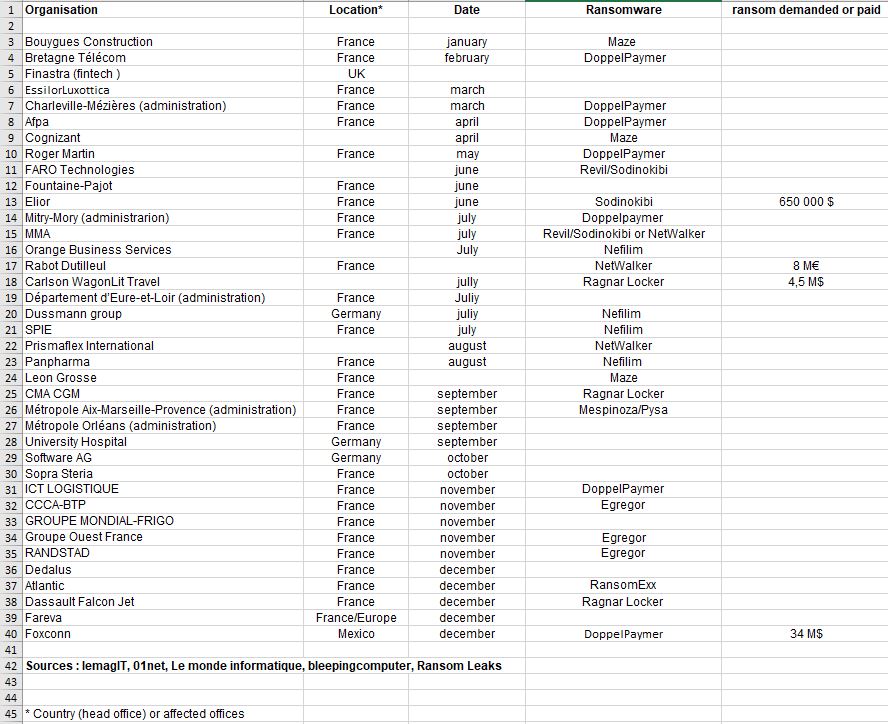

Ce site publie en temps réel une frise des dernières victimes françaises. Dans notre tableau ci-dessous, nous publions les principales attaques connues publiquement. Mais elles représentent la partie immergée de l’iceberg, car de nombreuses entreprises préfèrent rester silencieuses et ne pas avouer avoir été victime d’une cyberattaque reposant, notamment, sur un ransomware.

Mais tous les experts que nous avons rencontrés et nos propres sources internes confirment une forte augmentation de ces attaques. Différentes raisons expliquent leur explosion :

1-Des attaques extrêmement rentables

La rentabilité peut atteindre les 500 % ce qui explique aujourd’hui une aspiration sur cette pratique. Il y a une répartition des cibles. Certains gangs visent des grands comptes prêts à payer des millions de dollars. Ils demandent une rançon en fonction du chiffre d’affaires d’une entreprise. Leur attaque peut rapporter beaucoup, mais en contrepartie elle nécessite des compétences et plus de temps (quelques mois) pour percer la muraille de l’entreprise.

D’autres préfèrent s’attaquer au milieu du marché et aux PME. Cette stratégie rapporte moins, mais plus souvent. Il y a aussi des groupes qui ont monté des plateformes comme Apple et Google pour vendre leurs services clés en main et prélever 30 % sur les rançons récupérées.

Enfin, il y a des groupes spécialisés dans la revente d’accès (pour quelques dizaines de milliers d’euros) aux réseaux informatiques des entreprises.

2-Une politique de sécurité informatique pas adaptée

Premièrement, on souffre depuis 15-20 ans d’un sous-investissement en cybersécurité. Deuxièmement, la plupart des solutions métier et progiciels sont vendues en n’étant pas assez sécurisées par défaut.

Troisième facteur aggravant, il y a encore trop d’entreprises qui ne déploient pas rapidement des correctifs de sécurité de Windows ou de leurs logiciels. Ce type d’opération devrait être automatisé pour limiter les risques.

3-Comment les entreprises sont-elles infectées

Les trois principales causes restent toujours les mêmes, avec dans l’ordre, l’email (phishing), les sites Web mal configurés/mal sécurisés et enfin les accès distants qui sont plus nombreux avec le télétravail.

Concernant le piratage d’un site web, il ne s’agit pas de la vitrine officielle du groupe du CAC 40. C’est toujours le petit site d’une filiale à l’étranger ou d’un sous-traitant qui a des trous béants. Par rebond, les pirates peuvent infecter le groupe.

Ransomwares et la règle des 3-3-3…

4-Faut-il payer la rançon ?

Payer la rançon ne règle pas la crise, car il faudra installer le décrypteur envoyé par le pirate sur toutes les machines et s’assurer ensuite qu’elle est suffisamment stable et que tout marche correctement. Or, ces décrypteurs ne sont pas optimisés.

Payer la rançon ne doit se faire que dans un cas : lorsque ce sont des données très sensibles (et qui peuvent mettre en danger la pérennité de l’entreprise) qui ont été chiffrées et dont vous n’avez pas des sauvegardes.

5-La restauration des données permet de repartir comme en 40 !

Des entreprises et des administrations nous ont expliqué qu’après une attaque de ce genre, elles ont fait une restauration de données et ont repris une activité normale. Nous voudrions bien croire en ce discours rassurant…

Mais la réalité est plus complexe. Restaurer des données sans avoir au préalable fait une analyse du réseau informatique et des données qui seront restaurées c’est prendre deux gros risques. Premièrement, les pirates ont peut-être laissé une backdoor (un accès) dans le réseau informatique qui leur permettra de revenir dans quelque temps.

Seconde menace : restaurer des données qui sont infectées ou qui ne sont pas optimisées (car aucun test de restauration n’a été fait régulièrement, voir nos conseils ci-dessous).

6-Combien de temps peut durer une crise due à ce type d’attaque ?

Nous avons coutume de parler de la règle des 3-3-3 :

– 3 jours à comprendre ce qui arrive et commencer à gérer la crise. Durant cette période rien ne marche.

– 3 semaines durant lesquelles vous allez pouvoir reconstruire plus ou moins bien un système d’information qui vous permettra de travailler à hauteur de 70 à 90 % de votre activité.

– 3 mois pour arriver à sécuriser votre infrastructure durant laquelle vous resterez vulnérable…

Dans le contexte actuel, les entreprises doivent plus que jamais être antifragiles !

Les règles essentielles, tu appliqueras !

– Administrer précisément les mots de passe des salariés : changement tous les trimestres, un mot de passe différent par compte, des mots de passe « forts »

– Un cloisonnement des accès : identification/authentification de chaque accès, politique du moindre privilège (pour caricaturer, la DRH peut accéder aux données… RH mais pas un technicien ou un commercial)

– Des mises à jour automatiques de tous les ordinateurs, machines connectées et terminaux mobiles

– Des sauvegardes régulières internes et externes (vérifier que le prestataire informatique fait correctement cette mission…) et faire de temps en temps des tests de restauration pour vérifier le professionnalisme dudit prestataire

– Sensibiliser ses salariés par des formations et des quiz réguliers.