Quelle confiance peut-on accorder aux antivirus ? En analysant le comportement de l’antivirus d’Avast, nous avons découvert qu’il surveille les flux chiffrés. En laissant activée une certaine option, Avast a accès à tous vos identifiants et vos informations personnelles… Comme une attaque man-in-the-middle… De par sa mission première, analyser tous les fichiers et flux présents sur un ordinateur, l’antivirus y occupe une place stratégique. Bénéficiant des privilèges administrateurs, il est capable de modifier l’ensemble des paramètres du système sans l’intervention de l’administrateur.

par David DE OLIVEIRA

Laboratoire (C+V)O , Axe Confiance Numérique et Sécurité/Laboratoire de cryptologie et virologie opérationnelles (ESIEA)

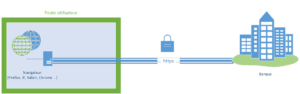

Certains éditeurs d’antivirus profitent de ce potentiel pour proposer des techniques d’analyse avancées plus ou moins controversées. Parmi ces techniques, l’une d’entre elles pose un véritable problème d’éthique, il s’agit de l’analyse des flux chiffrés. Afin de mieux comprendre le problème voici ci-dessous un schéma qui représente une connexion normale d’un utilisateur sur le site de sa banque.

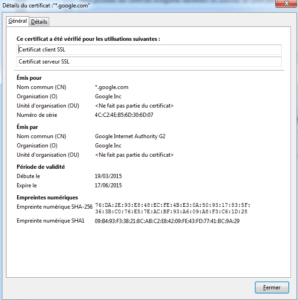

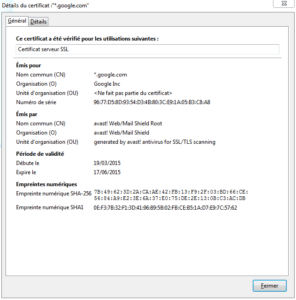

Comme on peut le voir, les informations circulant entre le navigateur et le serveur sont chiffrées via le protocole SSL/TLS (HTTPS). Aucun logiciel situé entre ces deux éléments ne peut donc voir les informations en clair. Cette session sécurisée est basée sur une authentification du serveur qui présente au navigateur un certificat attestant qu’il est bien le serveur officiel. Ci-dessous voici à quoi ressemble ce certificat (cas du serveur Google).

Le mécanisme de certificat est basé sur la notion de chiffrement asymétrique, c’est-à-dire un algorithme qui possède deux clés complémentaires, une clé publique et une clé privée. Dans son utilisation la plus simple, le certificat correspond à un fichier envoyé par le serveur que l’on souhaite joindre et qui contient, ses informations d’identification, sa clé publique et une signature. Cette signature correspond au résultat chiffré du passage d’une fonction de hachage sur les données d’identification et sur la clé publique. Le chiffrement est effectué à l’aide d’une clé privée qui peut être soit la clé privée du serveur que l’on souhaite joindre (certificat auto-signé) soit la clé privée d’une autorité de certification reconnue.

Lorsqu’un navigateur reçoit un certificat, il commence par regarder qui a signé le certificat. Une fois cette information récupérée, il recherche, dans une base de données interne, la clé publique de l’organisme qui a signé le certificat. Si cette clé publique n’est pas présente il affichera un message d’avertissement signalant qu’il ne peut pas vérifier les informations du certificat. Si cette clé est présente, il déchiffre la signature, et après avoir lancé la fonction de hachage sur les données d’identification et la clé publique contenues dans le certificat, il compare les deux valeurs. Si ces valeurs sont identiques, le certificat est validé, sinon il est rejeté.

On se rend bien compte que la force du système repose sur la confiance que l’on accorde aux clés publiques des autorités de certification intégrées dans les navigateurs. Par défaut, chaque navigateur est doté d’un ensemble de clés publiques correspondant à des autorités de certification reconnues ou tout simplement ayant un lien avec l’éditeur du navigateur. Pour des raisons de sécurité évidentes, l’ajout de clés publiques (contenues dans des certificats d’autorités de certification) ne peut se faire qu’avec les privilèges administrateurs, ce qui est précisément le cas des anti-virus.

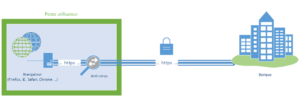

Pour entrer un peu plus dans le vif du sujet, voici à quoi ressemble la connexion d’un utilisateur protégé par Avast sur le site de sa banque.

On peut observer que le flux chiffré qui part du navigateur est interrompu au sein du poste utilisateur par l’anti-virus, puis est reformé jusqu’à arriver au serveur de la banque. Étant donné que le serveur de la banque s’authentifie par certificat, comment Avast peut-il faire pour se positionner entre les deux extrémités ?

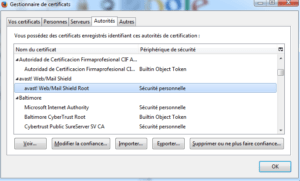

Lors de son installation, l’antivirus avec ses droits administrateurs, crée une autorité de certification locale et installe le certificat de cette autorité (contenant sa clé publique) dans tous les navigateurs de la machine comme en témoigne cette capture.

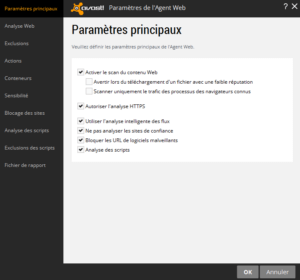

De plus, un module d’Avast vient se positionner entre les navigateurs et le réseau, assurant ainsi le rôle de passerelle vers internet. Ce module est activé à l’aide de l’option « Autoriser l’analyse HTTPS » sélectionnée par défaut.

Lorsqu’un utilisateur souhaite contacter le serveur de sa banque, sa demande passe par le module d’Avast. Ce dernier contact de lui-même la banque ce qui entraîne l’établissement d’une connexion sécurisée entre la banque et l’anti-virus. Une fois cette connexion établie, la partie la plus complexe est de faire croire au navigateur qu’il est bien en relation directe avec la banque. Pour ce faire, le module d’Avast récupère le certificat présenté par la banque, et modifie la signature en chiffrant le résultat de la fonction de hachage avec la clé privée de sa propre autorité de certification. Les certificats des serveurs ne sont donc plus signés par leur autorité de certification, mais par celle d’Avast créée en local, comme en témoigne la capture suivante.

Sachant qu’à l’installation, l’antivirus a positionné le certificat de son autorité de certification dans tous les navigateurs, ces derniers valident l’ensemble des certificats qu’ils réceptionnent.

Cette technique, connue sous le nom de « Man-in-the-middle », présente des avantages certains, analyses de pièces jointes, filtrage du contenu des sites en HTTPS… Il n’en reste pas moins qu’en laissant activée cette option, l’antivirus a accès à tous vos identifiants et vos informations personnelles.

En gardant à l’esprit que ce test ne porte que sur l’étude de l’antivirus d’Avast, il serait intéressant de faire un comparatif avec les autres produits présents sur le marché. En attendant qu’un tel comparatif soit disponible, il subsiste une question : « A-t-on suffisamment confiance en notre éditeur d’anti-virus pour le laisser disposer de nos informations les plus sensibles ? »