nos articles et nos conseils en cybersécurité

Publié le : 22 /04/2015

« Les États n'ont pas d'amis, ils n'ont que des intérêts.» Charles de Gaulle. Cette citation du célèbre chef d'État français correspond bien à l'actualité alors que Gemalto a été victime d'une attaque informatique survenue en 2011. Les responsables sont connus. Il s'agit de la NSA et du GCHQ (services secrets britanniques). …

Publié le : 22 /04/2015

Depuis quelque temps, SecuriteOff s’intéresse aux entreprises françaises qui proposent des services dans le domaine de la cybersécurité. L’une des plus importantes dans ce secteur est Sogeti, filiale de la multinationale Capgemini (140 000 personnes dans plus de 40 pays). Sur son site, Sogeti se présente comme « l’un des leaders des services technologiques et du…

Publié le : 11 /04/2015

Outre son développement à l’international, l’éditeur français continue à développer de nouvelles solutions pour mieux contrôler les applications pour smartphones et tablettes. Parmi ses projets, Pradeo travaille au développement d’une solution qui ne bloquerait que le comportement malveillant d’une application mobile et pas toute l’application. Un salarié pourrait ainsi installer ce programme tout en respectant…

Publié le : 06 /04/2015

En décembre dernier, le client VPN TheGreenBow a obtenu la Certification Critères Communs EAL3+, la qualification niveau standard et l’agrément Diffusion Restreinte OTAN et UE. Unique au monde, la certification de ce client VPN n’est pas la seule raison du succès international de cet éditeur français. Explications avec Jérôme Chappe, son Directeur général. Un cas d'école.…

Publié le : 09 /02/2015

Securiteoff entame une nouvelle rubrique consacrée à l'évolution de la législation. Les SMS sur des smartphones professionnels sont... « professionnels » Le 10 février 2015, la chambre commerciale de la Cour de cassation a rendu un arrêt qui donne aux SMS échangés sur les téléphones portables mis à disposition par les employeurs une présomption de…

Publié le : 01 /02/2015

Le mois dernier, SecuriteOff a présenté les principes et les différentes formes de la stéganographie, un moyen efficace de cacher des informations dans d’autres données. Les supports média tels que le son, les images ou les vidéos sont le plus souvent utilisés. Au même titre que la cryptographie, la stéganographie est utilisée par des groupes…

Publié le : 01 /02/2015

Certification CSPN (ANSSI) d’Uhuru Mobile, french bashing, nouvelles versions de SMS Perseus, deux concours de haking, l’affaire Truecrypt et le lancement de GostCrypt avec des algorithmes russes, backdoors mathématiques... Le point avec le Directeur du laboratoire de virologie et de cryptologie opérationnelles. SecuriteOff.com : Disponible sur le PlayStore de Google, Perseus est toujours…

Publié le : 14 /01/2015

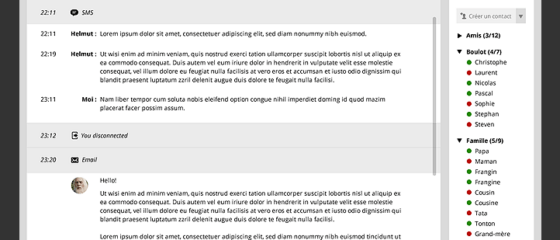

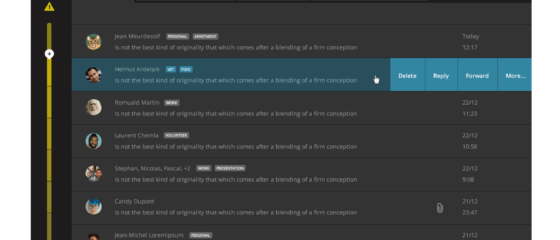

Caliopen n’est pas un logiciel, mais un ensemble de logiciels Open source dont la finalité sera de préserver les échanges qui n’ont pas vocation à être rendus publics et qui transitent par email, les réseaux sociaux comme Twitter, Facebook et Linkedin et, à terme, les SMS. Les révélations de Snowden ont confirmé que les…

Publié le : 08 /01/2015

Soutenu par Gandi et La Quadrature du Net, ce projet vise un objectif ambitieux et louable : renforcer la protection des correspondances privées. Explications avec Laurent Chemla, cofondateur de Gandi. Propos recueillis par Philippe Richard SecuriteOff : Quel est le constat de départ du projet Caliopen ? Laurent Chemla : Le constat de départ est double : la…

Publié le : 05 /01/2015

Dans un article paru dans le quotidien Ouest France, le 9 décembre dernier, Jérôme Notin annonçait la sortie d’Uhuru Mobile dans sa version gratuite pour le grand public. Fébrile, je me précipitais sur le site pour enfin la télécharger et l’installer sur mon smartphone. Je rêvais à ce moment-là de communiquer en toute sécurité. Par…

Publié le : 01 /01/2015

Cet article (découpé en deux parties) aborde la notion de stéganographie, un moyen efficace de cacher des informations dans d’autres données. Ce domaine introduit un moyen encore peu utilisé pour sécuriser ses données et ses communications numériques. Il traite des différentes formes de stéganographie qui existent aujourd’hui ainsi que de l’utilisation possible de ce domaine…

Publié le : 29 /12/2014

InfraSec est une solution trop puissante pour être confiée à tout le monde ! Développé par Tevalis (une entreprise rennaise créée en 2009) en partenariat avec l’ESIEA, Arx-Arcéo et Éric Filiol, et soutenu par Bpifrance, cet audit de sécurité outillé permet une mesure innovante de la vulnérabilité d’une société grâce à une cartographie très précise de…

Publié le : 15 /12/2014

« Sécurité et espionnage informatique » (Éd. Eyrolles-40€). Offrez ce livre à tous vos contacts qui dirigent une entreprise ! Écrit par Cédric Pernet, qui travaille chez Trend Micro sur les attaques de type APT (Advanced persistent threat), cet ouvrage est devenu notre livre de chevet même si la rédaction n'a pas le temps de s'endormir au bureau !…

Publié le : 14 /12/2014

Prévue pour l’année prochaine, la nouvelle version du système d’exploitation de Microsoft, Windows 10, renforcera la sécurité des données et des identités. Explications avec Bernard Ourghanlian, Directeur Technique et Sécurité de Microsoft France. Propos recueillis par Philippe Richard Securiteoff.com : L’identification par mot de passe n’est plus adaptée. C’est la raison pour laquelle Windows 10 intégrera…

Publié le : 06 /12/2014

Fingerprinting est un « super » cookies. Il serait déjà exploité par de grands sites, dont skype.com. Pour contrer cette technique de traçage, AmIUnique permettra aux internautes de « brouiller » leur profil et les caractéristiques de leur ordinateur. Les explications avec l’équipe qui développe cette solution dont la version définitive est prévue dans quelques mois. Le traçage systématique…