nos articles et nos conseils en cybersécurité

Publié le : 28 /11/2016

En France, l'article 6 de la LCEN impose aux « personnes dont l'activité est d'offrir un accès à des services de communication au public en ligne » de sauvegarder et d'imputer l'activité des utilisateurs en mettant en place un dispositif de traçabilité. Ce dispositif évite aux propriétaires de réseau de consultation d'être inquiétés en cas…

Publié le : 14 /11/2016

La cyberguerre fait régulièrement la Une des journaux et sites. Au-delà de la présentation des armes cyber, il est fondamental de rappeler que des opérations de renseignement et de sabotage bien organisées sont plus efficaces que des attaques informatiques pour déstabiliser un pays. Et si les maillons faibles étaient les infrastructures ? Et si tout…

Publié le : 11 /11/2016

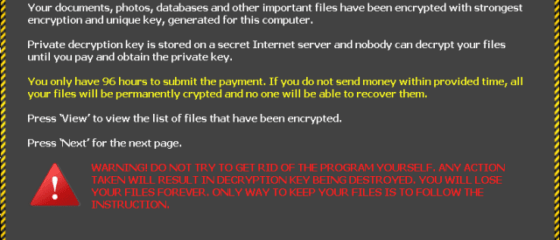

Ransomware : contraction du mot rançon et de malware. Ce type de menace plane sur le web, inquiétant tant les professionnels que les particuliers. Sa principale caractéristique est de rendre dépendante une personne de son agresseur. Ainsi, une fois que ce malware (appelé aussi rançongiciel) infecte un de vos ordinateurs, il se propage sur les autres…

Publié le : 10 /10/2016

Face aux menaces actuelles, de type ransomware, nous constatons que les Très Petites Entreprises (TPE) et les Petites et Moyennes Entreprises (PME) n’ont pas toujours les moyens de lutter efficacement. Nous allons voir dans cet article qu’il est néanmoins possible de déployer des solutions permettant de rétablir l’activité de l’entreprise touchée par un cyberincident. Ces…

Publié le : 05 /10/2016

La Radio logicielle, ou plus communément appelée SDR (Software Defined Radio), est techniquement un récepteur radio (1) ordinaire dans lequel on a remplacé plusieurs modules électroniques (« Hardware ») par des modules logiciels (« Software ») fonctionnellement identiques (modulateur/démodulateur, codeur/décodeur, etc.). La multiplication de ces modules logiciels permet de traiter le signal électronique de manière beaucoup plus souple qu’auparavant…

Publié le : 29 /09/2016

Le piratage informatique ne doit plus être assimilé à un problème technique, mais à une gestion du risque économique. D’où la nécessité pour les entreprises de se protéger efficacement contre les attaques informatiques en faisant couvrir leurs pertes par un assureur. Toutes les entreprises deviennent hyper connectées. Les données sont au cœur…

Publié le : 12 /09/2016

« La dématérialisation apporte une sécurité accrue des transactions associée à une traçabilité totale des échanges avec les fournisseurs », peut-on lire sur le site de la Direction des achats de l’État. Oui, mais sous certaines conditions ! Sous l’impulsion de l’État, la dématérialisation passe la vitesse supérieure. D’ici 2020, toutes les factures entre l’État et ses…

Publié le : 08 /09/2016

En devenant de plus en plus connectées, les entreprises deviennent de plus en plus vulnérables. SecuriteOff profite de cette rentrée pour rappeler les bonnes pratiques. Elles sont toutes connues, mais hélas encore trop souvent pas ou mal appliquées par les PME. Nous nous sommes appuyés sur le « GUIDE DES BONNES PRATIQUES DE L’INFORMATIQUE. Il s’agit…

Publié le : 30 /08/2016

Selon une étude Euler Hermes – DFCG, réalisée en mars dernier auprès de 150 entreprises dont 70 % de directeurs financiers, 93 % des entreprises ont été victimes d'au moins une tentative de fraude au cours de l'année écoulée, contre 77 % la précédente. L’Association nationale des directeurs financiers et de contrôle de gestion (DFCG)…

Publié le : 29 /08/2016

L’arnaque au président est redoutable et peut faire couler une entreprise. Pour rappel, le principe de cette escroquerie peut être résumé ainsi : une personne se faisant passer pour le directeur de l’entreprise appelle son comptable pour lui demander d’effectuer immédiatement un virement sous différents prétextes (signature d’un contrat mirobolant, rémunération d’un intermédiaire…). Dans la précipitation…

Publié le : 12 /08/2016

L'État français entend soutenir les entreprises spécialisées dans la sécurité informatique. Créé dans le cadre du pacte défense cyber, le pôle d’excellence cyber (en Bretagne) a permis de renforcer cette filière. Et depuis la création du dispositif Rapid en 2009, plus de 13 millions d’euros de subventions ont bénéficié à des PME innovantes dans ce…

Publié le : 09 /08/2016

La transformation digitale oblige le DSI à s'adapter en devenant moins un acteur exécutif qu'un stratège. Il doit faire de l'évangélisation afin accompagner la mutation technologique. Entretien avec Véronique Daval, présidente du Club Décision DSI. Propos recueillis par Philippe Richard Pouvez-vous nous présenter le Club Décision DSI fondé en 2007 ?…

Publié le : 05 /08/2016

Face aux rouleaux compresseurs américains, les entreprises françaises spécialisées dans la cybersécurité ne font pas le poids. Frilosité, méconnaissance des marchés, absence de remise en cause des acquis… Les Français sont d’excellents ingénieurs, mais de piètres marchands ! Explications avec Jérôme Chappe Directeur Général de TheGreenBow, qui appuie ses arguments sur les témoignages et informations…

Publié le : 01 /08/2016

Le Pôle d’excellence cyber correspond à l’axe 4 du Pacte Défense Cyber présenté par le ministre de la Défense, Jean-Yves Le Drian, début février 2014. Premier bilan et perspectives avec Paul-André Pincemin, chef de projet du Pôle d’Excellence Cyber. Propos recueillis par Philippe Richard

Publié le : 25 /07/2016

Le dogme actuel en matière de cyberterrorisme empêche la France de mener des opérations efficaces. Réagir dans la précipitation et l'émotion n'a jamais permis d'établir une politique à long terme. Comme dans d'autres domaines, l’État et ses « conseillers » campent sur leurs positions et leurs certitudes. Promulguer (encore...) une loi et recruter des ingénieurs…