nos articles et nos conseils en cybersécurité

Publié le : 01 /07/2016

Quelle confiance peut-on accorder aux antivirus ? En analysant le comportement de l'antivirus d'Avast, nous avons découvert qu'il surveille les flux chiffrés. En laissant activée une certaine option, Avast a accès à tous vos identifiants et vos informations personnelles... Comme une attaque man-in-the-middle... De par sa mission première, analyser tous les fichiers et flux présents…

Publié le : 25 /06/2016

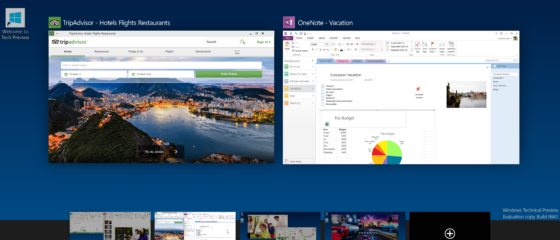

Aujourd'hui, il n'est pas rare de voir un employé refuser un téléphone ou un ordinateur de fonction. La multiplicité des périphériques, des outils et des systèmes d'exploitation disponibles sont autant d'éléments qui font naître, chez le salarié, l'envie d'utiliser son matériel personnel dans le cadre du travail. Ce phénomène porte le nom de Bring Your…

Publié le : 16 /06/2016

Après une première partie présentant, techniquement, les méthodes exploitées par les pirates pour gérer leur ransomware, voici la suite avec l’analyse d’un ordinateur infecté sur lequel des fichiers ont été chiffrés. par Antoine Quélard et Adrien Luyé Laboratoire (C + V) O - Laboratoire de Cryptologie et Virologie Opérationnelles - Esiea

Publié le : 14 /06/2016

Dans la partie précédente, nous avons vu qu’il était dorénavant possible de rendre un pare-feu dynamique grâce aux IP SETS. Un « IP SET » est une sorte de tableau stocké en mémoire vive dans lequel il est possible d’insérer ou de supprimer très facilement des adresses IP (v4/v6), des numéros de port, des paires d’adresses IP…

Publié le : 10 /06/2016

Un pare-feu a pour but de faire respecter des politiques de sécurité réseau, à travers un ensemble de règles. Par exemple, les flux de données entre Internet et un réseau de consultation peuvent être contrôlés. La mise en place d’un tel dispositif joue un rôle crucial pour la sécurité d’un réseau. En effet, un pare-feu…

Publié le : 27 /04/2016

Les établissements de santé ont une mission de service public. Mais au-delà de la mission de santé publique, ils endossent, de fait, aussi une mission de protection de leurs patients et en particulier de protection des données sensibles qu¹ils collectent sur ceux-ci : les données de santé à caractère personnel. Parce…

Publié le : 11 /04/2016

L'identification par radiofréquence (ou RFID : Radio Frequency IDentification) est une technologie de communication sans contact de proximité (NFC : Near Field Contact) de plus en plus utilisée dans tous les domaines et celui de la sécurité n’y échappe pas. En effet, on peut l’utiliser que ce soit pour déverrouiller sa session d’ordinateur ou pour ouvrir…

Publié le : 09 /04/2016

Face aux nouvelles menaces, l'installation de logiciels de sécurité est indispensable, mais pas suffisante. Différentes mesures doivent être prises pour protéger les actifs des entreprises. Depuis la création, en 1983, d'un des premiers virus par Fred Cohen (considéré comme l'un des pères de la virologie grâce à ses travaux menés dans les années…

Publié le : 03 /03/2016

Dans un précédent article, nous avons mis en évidence différentes techniques d’interception de flux WEB chiffrés (flux « HTTPS »). Aujourd’hui, nous expliquons comment il est possible de mettre en évidence ces pratiques plus ou moins malveillantes. Notre article montre les limites de la sécurité du protocole de chiffrement le plus utilisé sur internet... Par…