nos articles et nos conseils en cybersécurité

Publié le : 23 /09/2015

Chaque jour, les salariés reçoivent des dizaines de courriers électroniques. Tous ne sont pas urgents. Mais ceux qui le sont n'attirent pas forcément l'attention. Rien ne sert de multiplier les emails, il faut respecter quelques règles essentielles pour être lu, compris et apprécié. Auparavant, la communication interne et externe passait par des notes et des…

Publié le : 17 /09/2015

Avec le nouveau système d'exploitation de Microsoft, le grand public (les entreprises n'étant pas concernées) ne peuvent pas refuser les mises à jour. Beaucoup de bruit pour rien... Le prochain système d'exploitation de Microsoft, Windows 10, sait créer le tumulte médiatique autour de lui. La pratique est simple : faire en sorte d'alimenter en fausses vraies rumeurs…

Publié le : 17 /09/2015

Dans un entretien accordé à SecuriteOff, maitre Iteanu revient sur la décision de la Cour de cassation à propos de l'affaire Bluetouff/Anses. Pour cet avocat spécialisé dans le numérique, et par ailleurs défenseur de Bluetouff, cet arrêt donne de nouveaux moyens d'actions pour restreindre la liberté de la presse. Par ailleurs, il s'inquiète de la…

Publié le : 17 /09/2015

Pour réduire les risques d'espionnage économique et d'escroquerie, les entreprises doivent sécuriser les échanges d'informations entre leurs collaborateurs. L'une des meilleures solutions consiste à utiliser un VPN (Virtual Private Network). Il existe des solutions propriétaires, mais les entreprises peuvent aussi utiliser la solution libre OpenVPN. Voici une introduction généraliste. En complément, vous pouvez lire les articles…

Publié le : 20 /06/2015

Les entreprises font face à deux types de menaces. Premièrement, les cyberattaques de leur site que l’on pourrait comparer à des tags sur un bâtiment. L’impact étant assez faible, les entreprises sont capables de le gérer. C’est rarement le cas avec le second type de menace, car il s’agit d’attaques sophistiques et très discrètes destinées…

Publié le : 10 /05/2015

Récemment la Cour de cassation (21 mai) a rejeté le pourvoi en cassation de Monsieur Olivier Laurelli et confirmait sa condamnation du 5 février 2014, pour avoir téléchargé des documents en accès libre, indexés par les moteurs de recherche, en particulier Google. Je laisse le lecteur se replonger dans les détails de l’affaire et de…

Publié le : 01 /01/2015

Cet article (découpé en deux parties) aborde la notion de stéganographie, un moyen efficace de cacher des informations dans d’autres données. Ce domaine introduit un moyen encore peu utilisé pour sécuriser ses données et ses communications numériques. Il traite des différentes formes de stéganographie qui existent aujourd’hui ainsi que de l’utilisation possible de ce domaine…

Publié le : 14 /12/2014

Prévue pour l’année prochaine, la nouvelle version du système d’exploitation de Microsoft, Windows 10, renforcera la sécurité des données et des identités. Explications avec Bernard Ourghanlian, Directeur Technique et Sécurité de Microsoft France. Propos recueillis par Philippe Richard Securiteoff.com : L’identification par mot de passe n’est plus adaptée. C’est la raison pour laquelle Windows 10 intégrera…

Publié le : 17 /11/2014

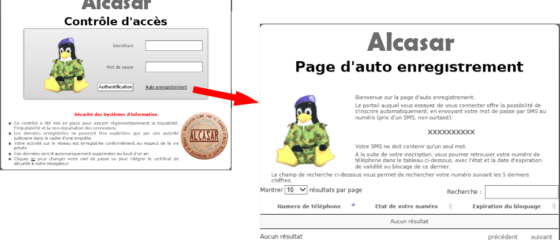

La solution la plus répandue permettant afin de contrôler l’accès à un contenu est l’utilisation d’un couple [login/mot de passe]. Sur la plupart des sites Internet (accès à des zones privées, forums, etc.) le login est très souvent associé à une simple adresse email. Cette solution, bien que très répandue, ne respecte pas les contraintes…