nos articles et nos conseils en cybersécurité

Publié le : 02 /03/2017

Eric Filiol et un doctorant de l'ESIEA ont développé le premier algorithme relativement similaire à l’AES. Particularité, il contient une backdoor de nature mathématique qu’il s’agit de trouver. Au-delà de ce défi, il s’agit de faire prendre conscience de la menace que représentent les algorithmes fournis par des puissances étrangères. Dans cette interview, Eric Filiol…

Publié le : 27 /01/2017

Le Centre européen des consommateurs France a reçu plusieurs réclamations de consommateurs visant de faux sites administratifs qui proposent d’effectuer moyennant rémunération, certaines démarches administratives en lieu et place des demandeurs. Soyez très vigilant. Arnaque. Certaines démarches administratives sont proposées gratuitement par l’administration française sur des sites officiels : elles permettent, par exemple, de consulter…

Publié le : 11 /01/2017

Les applications en mode SaaS (« Software as a Service ») permettent aux entreprises d’améliorer leurs performances et de gagner en agilité. Mais la facilité d'usage du Cloud ne doit pas se faire au détriment de la protection des données qui sont partagées. Les entreprises doivent mettre en place différentes solutions afin de contrôler précisément les accès…

Publié le : 11 /01/2017

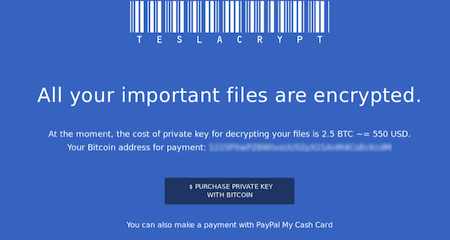

Ransomwares, arnaques au président, vols de données sensibles… Les entreprises sont de plus en plus victimes de piratages. Ces attaques informatiques peuvent avoir un impact très important sur leur activité économique. Il est indispensable d'appliquer des bonnes pratiques en matière de sécurité informatique. Les conseils de SecuriteOff. 1-Utiliser des mots de passe « forts » et régulièrement…

Publié le : 26 /12/2016

Avec la multiplication des terminaux mobiles et des réseaux sociaux, le contrôle des accès se complique. Et pourtant, ce sujet n'est pas toujours une priorité pour les PME. Or, leur responsabilité peut être engagée même à son corps défendant. La sécurité informatique serait-elle un échec ? Plusieurs experts dans ce domaine, mais aussi des…

Publié le : 12 /12/2016

À l'heure des rationalisations, les investissements destinés à entretenir les infrastructures ne sont pas toujours considérés comme prioritaires. Ils doivent pourtant être réalisés régulièrement afin de maintenir la pérennité et l'évolutivité du système d'information. Des serveurs plus ou moins récents et performants, des systèmes d'exploitation de plus en plus variés, des applications métier plus…

Publié le : 30 /11/2016

Les entreprises, quelle que soit leur taille, sont responsables de leur réseau de connexion à Internet, surtout si elles offrent un accès gratuit Wi-Fi (hôtels, camping, cybercafés, bars...). Pour être conformes à la LCEN, elles doivent mettre en place une solution spécialisée dans la traçabilité des accès. Le contrôleur d’accès Open source ALCASAR est adapté…

Publié le : 28 /11/2016

En France, l'article 6 de la LCEN impose aux « personnes dont l'activité est d'offrir un accès à des services de communication au public en ligne » de sauvegarder et d'imputer l'activité des utilisateurs en mettant en place un dispositif de traçabilité. Ce dispositif évite aux propriétaires de réseau de consultation d'être inquiétés en cas…

Publié le : 14 /11/2016

La cyberguerre fait régulièrement la Une des journaux et sites. Au-delà de la présentation des armes cyber, il est fondamental de rappeler que des opérations de renseignement et de sabotage bien organisées sont plus efficaces que des attaques informatiques pour déstabiliser un pays. Et si les maillons faibles étaient les infrastructures ? Et si tout…