Soutenu par Thales Digital Factory, le programme d’incubation du groupe, la start-up Chimere s’est inspiré du réseau Tor. Reposant sur la micro-segmentation et la connexion point-à-point des services et des utilisateurs, l’équipe de Chimere a redéfini le principe de sécurité périmétrique. Sa plateforme apparait comme une solution pertinente pour toutes les grandes entreprises.

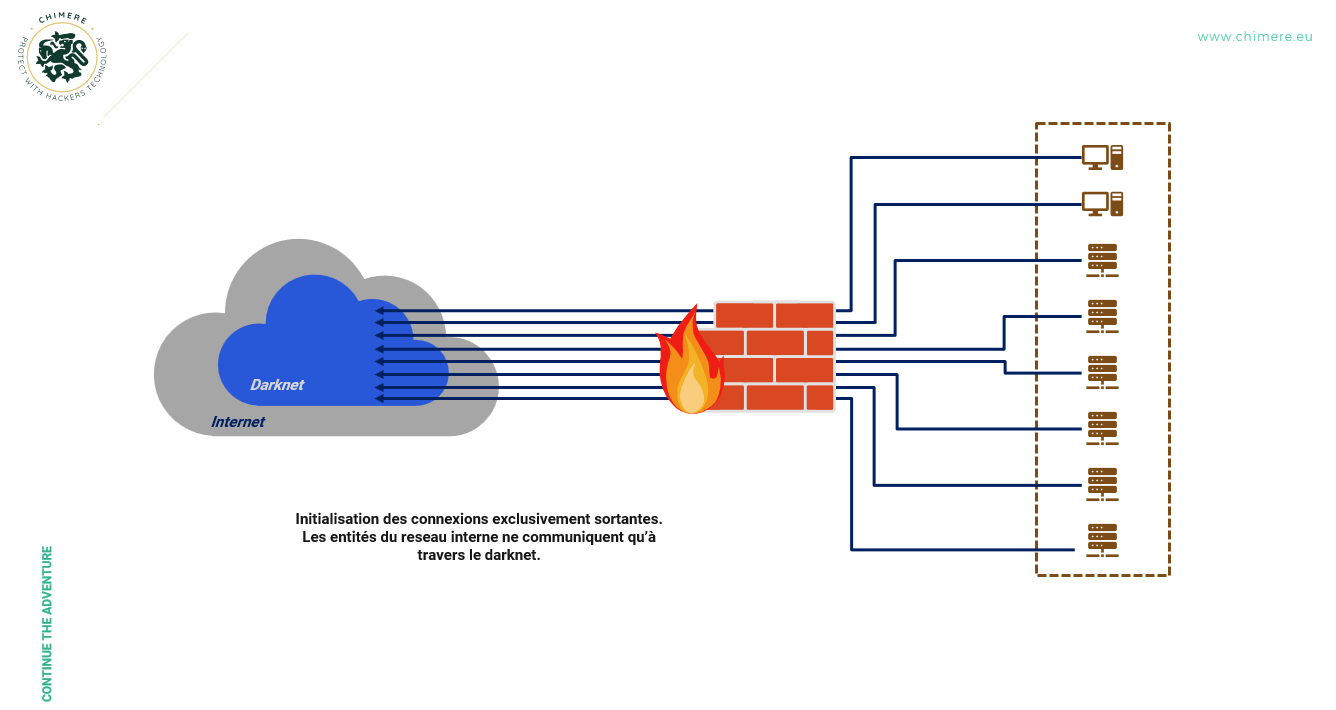

L’ingéniosité des cyberattaquants et les limites de la défense périmétrique « classique » fragilisent la sécurité des réseaux des entreprises. Pour renforcer leur résilience, elles doivent s’appuyer sur une démarche permettant d’isoler toutes les ressources du réseau interne les unes des autres, d’empêcher tout flux entrant et de réduire significativement les risques de mouvements latéraux par les attaquants. C’est l’objectif de la start-up Chimere dont la plateforme permet de bénéficier d’un Zero-Trust Network Access (ZTNA) vraiment Zero-Trust. Une démarche originale et pertinente qui vise à démocratiser les notions de confiance zéro et de confiance distribuée.

Comment implémenter un Zero-Trust complet ?

En réalité, il existe une technologie, peu récente et ayant mauvaise réputation qui intègre un mécanisme qui regroupe l’ensemble des caractéristiques précédemment décrites.

Cette technologie est la technologie darknet.

En étudiant son implémentation la plus connue (Tor), nous avons réalisé qu’elle présentait toutes les caractéristiques que nous recherchions, via son mécanisme des services cachés.

À travers une infrastructure exposée sur Internet, elle permet à quiconque de publier des services et de ne les rendre accessibles qu’aux utilisateurs détenant la clé cryptographique nécessaire à tout établissement de connexion : l’adresse « .onion ».

Cette adresse n’est pas connue du réseau, seuls des utilisateurs. Elle est indispensable pour négocier une connexion avec le service caché associé.

Le réseau propose également du chiffrement de bout-en-bout (en plus du chiffrement en onion).

Enfin, il s’agit d’un réseau participatif : tout le monde peut y apporter des nœuds pour augmenter sa taille et sa robustesse, sans porter atteinte à ses caractéristiques Zero-Trust. C’est pour cette raison que des attaquants peuvent prendre part au réseau, sans risque pour les services dissimulés ou les utilisateurs qui y accèdent.

Le fait d’exposer le réseau sur Internet devient ainsi acceptable.

Bien entendu, Tor n’a pas été conçu pour cet usage. Le Tor Project met en avant l’aspect « respect de la vie privée ». C’est pour ça qu’il a été conçu initialement : assurer l’anonymat des utilisateurs et des services.

Le mécanisme des services cachés

De plus, les performances du réseau Tor sont connues pour être particulièrement faibles. Il était donc inenvisageable d’utiliser la technologie en l’état pour des besoins d’entreprise : les organisations auraient-elles été prêtes à permettre à des utilisateurs anonymes d’accéder à leurs services à travers une connexion leur rappelant les années 90 ? Elles ont des besoins de monitoring et de performance.

Par conséquent, nous nous sommes attelés à modifier l’implémentation pour assurer un niveau de performance permettant de rivaliser avec les solutions d’accès distant du marché, tout en ajoutant du monitoring initialement inexistant et avons créé le réseau Chimere : un darknet « éthique », capable d’interconnecter des utilisateurs et des services.

Les administrateurs réseaux installent les agents Chimere au sein de leur SI, et sur les postes de leurs utilisateurs. Via une console d’administration, elle-même cachée sur le darknet et dédiée à chaque organisation, ils assignent en quelques clics les droits d’accès aux services à leurs utilisateurs, ou les révoquent en temps réel. Ce principe de micro-segmentation et de connexion point-à-point des services et des utilisateurs redéfinit le principe de sécurité périmétrique. Il devient maintenant envisageable d’isoler toutes les ressources du réseau interne les unes des autres, d’empêcher tout flux entrant, et de réduire significativement les risques de mouvements latéraux par les attaquants.

Toutes ces caractéristiques sont apportées sans avoir à faire confiance au réseau intermédiaire, là où les autres acteurs ZTNA du marché requièrent cette confiance de la part de leurs clients.

Ainsi, Chimere tend à employer la technologie darknet, et plus spécifiquement le mécanisme des services cachés pour proposer du ZTNA vraiment Zero-Trust. Le darknet Chimere est une infrastructure partagée entre tous ses utilisateurs, un darknet à part, totalement décorrélée du darknet public, avec ses propres règles et son propre mode de fonctionnement. Il est hébergé sur différents clouds publics et standards. Certains fournisseurs sont français, d’autres non. Une partie de l’élégance de la solution réside dans le fait que son aspect Zero-Trust permet de ne pas avoir à faire confiance en l’infrastructure sous-jacente qui l’héberge, tout comme il est possible de ne pas avoir à faire confiance aux opérateurs des nœuds.

Les circuits (chemins empruntés par les paquets) sont construits par les utilisateurs et les services avant chaque initialisation TCP. Ainsi, le chemin à emprunter reste sous le contrôle de l’initiateur de la connexion, permettant aux utilisateurs et services de décider quelle partie du réseau ils souhaitent utiliser. Ce type de fonctionnalité répond, non seulement aux problématiques de performance en ne choisissant que les nœuds les plus rapides à un instant donné, mais aussi aux problématiques de souveraineté. (Même si le réseau est Zero-Trust, certains préfèrent passer par des nœuds exclusivement français).

Avec Chimere et le principe de darknet, nous souhaitons réinventer la notion d’interconnexion sécurisée et créer une véritable communauté d’entreprises et d’organisations qui prendront part au réseau pour le renforcer. Avec cette vision nous souhaitons démocratiser les notions de confiance zéro et de confiance distribuée.

Cette plateforme ne s’adresse donc a priori pas au grand public ? Quels sont vos clients cibles et quels sont les clients déjà onboardés ?

Toutes les entreprises ayant des besoins d’accès distant ou de segmentation réseaux trouveront une pertinence à utiliser Chimere. Cependant, nous sommes conscients que nous proposons quelque chose qui s’écarte des solutions classiques de cybersécurité. Par conséquent, nous savons que les petites sociétés qui commencent à s’intéresser à la cybersécurité, et qui partent de zéro dans ce domaine, auront plutôt tendance à s’orienter vers des solutions classiques plutôt que des solutions innovantes, même si nous en avons quand même quelques-unes dans notre tunnel commercial. Nous sommes toujours ravis d’en accueillir de nouvelles et d’avancer avec elles ! Elles nous apportent une agilité et une rapidité d’exécution que nous retrouvons peu chez les grands comptes.

La portabilité des agents

Mais la cible principale, au stade où nous en sommes, reste les grandes entreprises ayant déjà une bonne maturité en réseaux et en cybersécurité. Ces aspects leur permettent d’être ouverts à l’innovation et aux nouvelles méthodes émergentes comme le ZTNA.

À l’heure actuelle, nous sommes surtout engagés avec de grands acteurs de la défense, des banques ou des organisations publiques.

Le darknet et les technologies de réseaux anonymisants sont souvent perçus de manière négative ou associées aux activités illégales. Cette technologie ne risque-t-elle pas d’être mal utilisée ou détournée de sa finalité initiale ? Comment gérez-vous cela dans votre offre ?

En effet, la technologie darknet a mauvaise réputation. Cependant, avec Chimere, nous sommes surtout intéressés par les mécanismes de publication et d’accès aux services cachés, qui sont à distinguer des mécanismes purement d’anonymat. En d’autres termes, nous utilisons les mécanismes cryptographiques permettant d’assurer aux services de n’être accédés que par les utilisateurs détenant le matériel cryptographique adéquat (la fameuse adresse onion). En revanche, nous cassons l’anonymat.

D’une part, nous permettons d’éviter que ce darknet ne soit utilisé pour masquer l’identité d’utilisateurs et donc à des fins malveillantes, et d’autre part cela nous permet d’augmenter significativement les performances.

En effet, l’anonymat apporté par le darknet est initialement réalisé en faisant passer les messages à travers une succession de nœuds qui le composent et via l’emploi d’autant d’opérations de chiffrement et de déchiffrement. Ces opérations sont coûteuses et induisent une latence qui n’est pas acceptable pour nous.

Ainsi, les modifications apportées à l’implémentation nous permettent de proposer des fonctions de monitoring dans nos offres. Par exemple, il devient possible pour une organisation de savoir quel utilisateur accède à quel service, et de connaître son adresse IP réelle, chose qui n’est pas réalisable dans l’implémentation initiale.

Quelles sont les évolutions à court et moyen terme pour le projet Chimere ?

À l’heure actuelle, Chimere peut s’installer sur les postes utilisateurs Windows pour permettre l’accès aux services, et sur les serveurs Linux pour la déclaration des services. Les prochains travaux concerneront la portabilité des agents afin de permettre les interconnexions d’utilisateurs Linux, MacOs, Android et iOS avec des services Windows. Nous travaillons également sur des aspects d’interconnexion avec les annuaires d’entreprise pour faciliter la gestion des droits d’accès des utilisateurs aux services, ou encore sur les aspects de performance du darknet.

Actuellement, le réseau n’est pas encore participatif, nous travaillons activement sur les aspects qui permettront d’en faire, dès demain, une plateforme que chacun pourra s’approprier.