Aujourd’hui les constructeurs automobiles cherchent à rendre leurs produits de plus en plus autonome et informatisés : GPS, écrans, synthèse vocale, un véritable ordinateur. Cette informatisation est relativement récente, les garagistes deviennent des ”techniciens”, impossible de se passer d’un diagnostic électronique lors d’une vérification.

Bien évidemment, cette intervention a un prix, mais ne serait-elle pas à la portée de tout le monde ? Si c’est le cas, quelles sont les limites qu’imposent ce genre de diagnostic ? Si une personne malintentionnée y avait accès, cela poserait-il un problème de sécurité ? Coup de frein pour les voitures connectées ?

par Thomas Aubin et Paul Hernaul

Laboratoire (C+V)O , Axe Confiance Numérique et Sécurité/Laboratoire de cryptologie et virologie opérationnelles (ESIEA)

Le but principal de cet article est d’informer sur les différents vecteurs d’attaques, présents sur une voiture. Comment, et où un étranger pourrait accéder à votre véhicule et surtout,

dans quel but ? Cet article est avant tout informatif et présente les vulnérabilités connues ainsi que certaines exploitations potentielles de ces dernières, celui ci ne se veut pas exhaustif mais traitera des vecteurs d’attaque majeurs. Les travaux associés à ces recherches ont été réalisés dans le cadre d’un projet étudiant de l’ESIEA, supervisé par le Laboratoire de

Cryptologie et Virologie Opérationnelles.

Les entrées diagnostic

Elles sont principalement utilisées par les garagistes pour établir un diagnostic complet et rapide de l’état du véhicule, cependant il reste accessible à n’importe qui, et peut parfois contenir

des informations critiques pour l’utilisateur.

1-Le CANBus

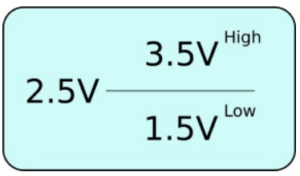

Le CANBus (Controller Area Network), Bus CAN en français, est un bus série utilisé majoritairement dans les systèmes automobiles. Il a vu le jour dans les années 80, présenté en 1985, il ne fut standardisé qu’au début des années 1990. La communication se fait via des impulsions électriques. La réception d’une impulsion de 3.5V représente un bit positif tandis qu’une impulsion de 1.5V représente un bit nul. Cette succession de bits forment une trame qui permet la communication entre les différentes éléments électroniques du véhicule.

voltage

2-Le port OBDII

Pour communiquer avec le CANBus d’une voiture, les constructeurs automobiles ont créé le port OBDII, un port principalement utilisé pour les diagnostics, disponible dans toutes les voitures récentes. Ce port a l’avantage de permettre un diagnostic et une identification de panne relativement rapide.

Cet accès est en libre accès, souvent situé sous la colonne de direction, un utilisateur lambda peut effectuer son propre diagnostic avec le matériel adapté (très abordable) et des logiciels disponibles gratuitement sur internet. Cependant, de nombreuses informations transitent sur ce port de ”diagnostic”. En effet, les constructeurs se servent du flux utilisé par

le CANBus pour échanger d’autres informations, par exemple : L’allumage/extinction des phares, l’ouverture automatique des portes, le déclenchement des airbags.. Encore une fois, il est relativement facile d’accéder à de telles données puisque pour la plupart, non sécurisées. On a donc la possibilité d’allumer les phares d’une voiture ou d’ouvrir ses portes à l’aide

d’un ordinateur. Pour cela il suffit d’identifier dans les données transitant sur ce réseau, la trame relative à ces actions.

Exemple de trame dumpée du CanBus :

228 4 72 00 00 82

30D 8 00 00 00 00 00 00 00 00

40D 8 00 00 00 00 00 00 00 00

208 8 00 00 72 00 0C FF FF 2D

44D 8 00 00 00 00 00 00 00 00

2F5 3 7B 01 80

228 4 72 00 00 A0

228 4 72 00 00 91

3-Le port Ethernet

Les ports Ethernet, que nous connaissons tous, font une entrée fracassante dans le domaine de l’automobile. Très récent (Aux environs de 2014), peu distribué (Constructeur TESLA pour la plupart), et souvent caché, ce port ne semble pas être destiné à l’utilisateur. Sa nature cachée confirme ce fait. Il est integré sous la forme de 4 fils et non pas un port à proprement parler. Utilisé dans les cas étudiés pour faire tourner un Linux embarqué (Ubuntu modifié), la sécurité de ce dernier n’est pas à démontrer puisqu’elle est quasiment inexistante. Le système d’exploitation présente plusieurs services (Serveur Web, interface graphique et même SSH..), et qui dit services/ports, dit vulnérabilités. Certains chercheurs ont par exemple, réussi à lancer Firefox sur une Tesla modèle S2, l’intention est bonne, celle de tout le monde ne l’est cependant pas. Il est relativement facile de scanner les différents ports ouverts par le système d’exploitation embarqué et d’itentifer les services associés pour prévoir une éventuelle attaque, prendre le contrôle de l’ordinateur de bord central et afficher ce que l’on souhaite au conducteur. (Route modifiée sur le GPS par exemple).

4-Les entrées physiques utilisateur

Ce qui étaient de simples autoradios sont devenus de véritables ordinateurs de bord, permettant de suivre un GPS, écouter de la musique depuis tout type de support, faire des diagnostiques moteur, suivre sa consommation d’essence. Ces petits ordinateurs ont un accès direct sur l’ECU (Engine Control Unit). Ils sont donc une source d’attaque intéressante pour un attaquant car facile d’accès.

5-L’entrée USB

De plus en plus d’autoradio possèdent un port USB, l’utilisateur peut donc à partir d’une clef USB écouter de la musique ou pour certains véhicules récents mettre à jour le GPS.

Ce port USB est une entrée intéressante pour les attaquants car ceux-ci peuvent accéder facilement à un support pouvant contenir n’importe quel type de fichier dont les fichiers vérolés.

6-Le lecteur CD

En 2011 des chercheurs des universités de Californie et San Diego ont réussi à pénétrer le système électronique d’une voiture par son lecteur CD3. Ceux-ci ont injecté du code malicieux dans le fichier audio contenu sur le disque. Lorsque l’utilisateur lance le morceau sur l’autoradio, le code de celui-ci contenant un malware modifie le fimware de l’autoradio et donne à l’attaquant une porte d’accès sur le système. Ces »chansons » modifiées pourraient se propager sur les sites de téléchargement et être lues par l’autoradio de n’importe qui.

Un simple CD audio peut donc contenir un code malveillant pouvant par exemple dérégler l’accélération de la voiture, détruire le moteur, désactiver le système de freinage ou encore falsifier le compteur de vitesse.

7-Le port auxiliaire

De même que le lecteur CD, la lecture d’un fichier audio contenant un cheval de Troie pourrait permettre à un attaquant de prendre le contrôle du véhicule.