Un grand nombre de personnes déclarent connaître leurs objets connectés et savoir les utiliser. Ces objets, utiles, voire indispensables, nous accompagnent désormais au quotidien de manière quasi permanente. Nous comptons aujourd’hui plus de 25 milliards de ces objets. Il faut s’attendre à doubler de chiffre pour 2020. Cette dépendance à l’objet connecté doit parallèlement s’accompagner d’une prise de conscience quant à la sensibilité des données traitées.

Par Jérémy SOKOLOWSKY et Valentin BRETON

Étudiants en 4e année à l’ESIEA Laval

En effet, ces nouveaux compagnons récoltent et transmettent plusieurs informations parfois très intimes sur leur propriétaire-utilisateur. Dans ces conditions, il est nécessaire de disposer d’un indice de confiance intégrant les différentes exigences que l’on est en droit d’exiger d’eux.

Le laboratoire de cybersécurité de l’ESIEA-LAVAL a créé depuis deux ans une plate-forme d’analyse d’objets connectés baptisée « OpenDom’X ».

Cette plateforme a pour objectif de mettre en œuvre, d’étudier et d’analyser la sécurité d’objets connectés de toutes natures en privilégiant les domaines d’application suivants ;

– Domotique : sécurité, automatisme et confort dans la maison (thermomètre, volets et serrure connectés, enceintes « intelligentes », ampoules et douilles connectées, etc.) ;

– Transport personnel (trottinette, vélo, solowheel, etc.) ;

– Mesure de soi « Quantified-self ») lié à l’E-sport et l’E-santé (bracelet, montre, pacemaker, mesure du sommeil, etc.).

Pour interfacer tous ces objets à la plateforme, celle-ci intègre les différentes technologies de communication qu’elles soient filaires ou radioélectriques (« zigbee », « Zwave », « X10 », « Bt4,2 », « Sigfox », « Lora », « Wifi », Ethernet, etc.).

Au-delà de la mise en interaction d’objets connectés, la plateforme a permis d’élaborer une méthodologie d’évaluation de la sécurité des objets et de leur conformité au RGPD (Règlement Général sur la Protection de Données) notamment à travers l’analyse de la fuite de données à caractère personnel.

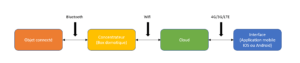

Cette méthodologie traite, dans un ordre précis, les différents aspects organisationnels et techniques de la sécurité d’un objet en fonction de son architecture de communication : un exemple d’architecture assez courante est présenté ci-après.

Dans cet exemple, l’objet se connecte à un concentrateur qui communique les données collectées sur un serveur distant situé sur Internet (cloud). L’utilisateur peut accéder à « ses » données à partir d’une application installée sur son Smartphone (ou sa tablette) qui communique directement avec le Cloud.

Sans surprise, nous observons que les objets les plus sensibles sont ceux possédant « l’intelligence » leur permettant de communiquer à l’extérieur de manière totalement autonome. Cette catégorie d’objet intègre tous les éléments constitutifs d’un système d’information complet (unité de traitement, système embarqué, interfaces de communication, algorithme de chiffrement).

L’application pratique de cette méthodologie a été réalisée en partenariat avec l’entreprise DIGITEMIS dans le cadre du projet « IoTrust »*.

Dans un premier temps, nous avons analysé l’environnement de plusieurs dizaines d’objets à travers les études :

• du constructeur, du packaging et de la relation « client » ;

• de la documentation publique ;

• de l’architecture de communication ;

• de la politique de confidentialité liée aux données des utilisateurs.

Une fois cette analyse environnementale réalisée, nous nous penchons sur l’étude technique du produit :

• audit des points de communication ;

• cartographie des données entrantes et sortantes ;

• conception des différents logiciels embarqués ;

• etc.

Nous cherchons surtout à savoir si les données des utilisateurs sont envoyées et stockées de manière sécurisée ou non. Cela nous permet de déterminer le niveau de maturité de l’objet et de son écosystème par rapport au respect de la vie privée.

Cette méthodologie est toujours en cours d’évolution à l’ESIEA avec l’apport du travail d’étudiants encadrés par le laboratoire de cybersécurité (C+V)°.

* Projet « IOTrust » sur Internet :

https://www.fondation-maif.fr/pageArticle.php?rub=1&id=407

https://www.fondation-maif.fr/up/pj/20180612_BBU_Guide-bonnes-pratiques-V7_WEB.pdf