nos articles et nos conseils en cybersécurité

Publié le : 27 /11/2015

Avez vous déjà remarqué que nos smartphones sont capables de nous localiser très précisément même en intérieur ? Comment est ce possible ? Quelles questions stupides me direz-vous, bien sûr, ils utilisent un émetteur GPS, cela n’a rien de sorcier. Le problème est que les émetteurs GPS ont beaucoup de mal à communiquer avec les satellites à…

Publié le : 23 /11/2015

La majorité des opérateurs télécom sont désormais convaincus que les technologies de classification du trafic internet et d’intelligence réseau sont indispensables au bon fonctionnement des réseaux. Explications avec Thibaut Bechetoille, Président du Directoire de Qosmos, leader mondial de l’intelligence réseau embarquée. Propos recueillis par Philippe Richard Pouvez-vous nous présenter votre activité ?…

Publié le : 05 /10/2015

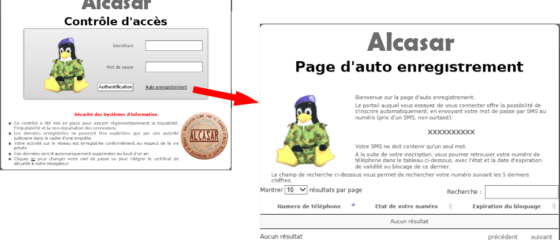

ALCASAR est un portail sécurisé de contrôle d’accès à Internet. Il authentifie et protège les connexions des utilisateurs indépendamment de leurs équipements (PC, tablette, smartphone, console de jeux, etc.). Il journalise et attribue (impute) toutes les connexions afin de répondre aux exigences légales et réglementaires. Expérience et bilan de quatre utilisateurs . Propos recueillis…

Publié le : 30 /09/2015

Bien connu des lecteurs de SecuriteOff, Sentryo vient d'annoncer annonce la sortie de sa solution Sentryo ICS CyberVision. ICS CyberVision est une solution conçue pour la protection des réseaux industriels critiques. ICS CyberVision permet de prévenir les risques de compromission du réseau industriel en donnant au responsable du réseau la connaissance…

Publié le : 23 /09/2015

Chaque jour, les salariés reçoivent des dizaines de courriers électroniques. Tous ne sont pas urgents. Mais ceux qui le sont n'attirent pas forcément l'attention. Rien ne sert de multiplier les emails, il faut respecter quelques règles essentielles pour être lu, compris et apprécié. Auparavant, la communication interne et externe passait par des notes et des…

Publié le : 17 /09/2015

Dans un entretien accordé à SecuriteOff, maitre Iteanu revient sur la décision de la Cour de cassation à propos de l'affaire Bluetouff/Anses. Pour cet avocat spécialisé dans le numérique, et par ailleurs défenseur de Bluetouff, cet arrêt donne de nouveaux moyens d'actions pour restreindre la liberté de la presse. Par ailleurs, il s'inquiète de la…

Publié le : 17 /09/2015

Pour réduire les risques d'espionnage économique et d'escroquerie, les entreprises doivent sécuriser les échanges d'informations entre leurs collaborateurs. L'une des meilleures solutions consiste à utiliser un VPN (Virtual Private Network). Il existe des solutions propriétaires, mais les entreprises peuvent aussi utiliser la solution libre OpenVPN. Voici une introduction généraliste. En complément, vous pouvez lire les articles…

Publié le : 06 /04/2015

En décembre dernier, le client VPN TheGreenBow a obtenu la Certification Critères Communs EAL3+, la qualification niveau standard et l’agrément Diffusion Restreinte OTAN et UE. Unique au monde, la certification de ce client VPN n’est pas la seule raison du succès international de cet éditeur français. Explications avec Jérôme Chappe, son Directeur général. Un cas d'école.…

Publié le : 17 /11/2014

La solution la plus répandue permettant afin de contrôler l’accès à un contenu est l’utilisation d’un couple [login/mot de passe]. Sur la plupart des sites Internet (accès à des zones privées, forums, etc.) le login est très souvent associé à une simple adresse email. Cette solution, bien que très répandue, ne respecte pas les contraintes…