nos articles et nos conseils en cybersécurité

Publié le : 01 /02/2015

Le mois dernier, SecuriteOff a présenté les principes et les différentes formes de la stéganographie, un moyen efficace de cacher des informations dans d’autres données. Les supports média tels que le son, les images ou les vidéos sont le plus souvent utilisés. Au même titre que la cryptographie, la stéganographie est utilisée par des groupes…

Publié le : 01 /02/2015

Certification CSPN (ANSSI) d’Uhuru Mobile, french bashing, nouvelles versions de SMS Perseus, deux concours de haking, l’affaire Truecrypt et le lancement de GostCrypt avec des algorithmes russes, backdoors mathématiques... Le point avec le Directeur du laboratoire de virologie et de cryptologie opérationnelles. SecuriteOff.com : Disponible sur le PlayStore de Google, Perseus est toujours…

Publié le : 14 /01/2015

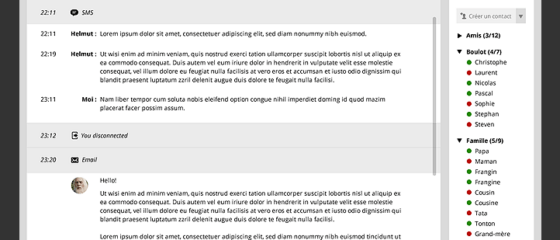

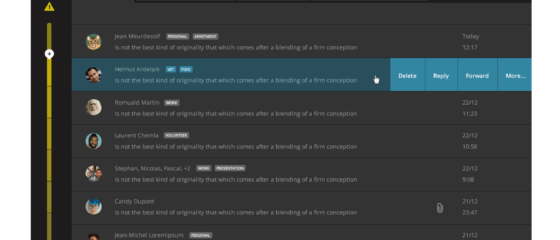

Caliopen n’est pas un logiciel, mais un ensemble de logiciels Open source dont la finalité sera de préserver les échanges qui n’ont pas vocation à être rendus publics et qui transitent par email, les réseaux sociaux comme Twitter, Facebook et Linkedin et, à terme, les SMS. Les révélations de Snowden ont confirmé que les…

Publié le : 08 /01/2015

Soutenu par Gandi et La Quadrature du Net, ce projet vise un objectif ambitieux et louable : renforcer la protection des correspondances privées. Explications avec Laurent Chemla, cofondateur de Gandi. Propos recueillis par Philippe Richard SecuriteOff : Quel est le constat de départ du projet Caliopen ? Laurent Chemla : Le constat de départ est double : la…

Publié le : 05 /01/2015

Dans un article paru dans le quotidien Ouest France, le 9 décembre dernier, Jérôme Notin annonçait la sortie d’Uhuru Mobile dans sa version gratuite pour le grand public. Fébrile, je me précipitais sur le site pour enfin la télécharger et l’installer sur mon smartphone. Je rêvais à ce moment-là de communiquer en toute sécurité. Par…

Publié le : 01 /01/2015

Cet article (découpé en deux parties) aborde la notion de stéganographie, un moyen efficace de cacher des informations dans d’autres données. Ce domaine introduit un moyen encore peu utilisé pour sécuriser ses données et ses communications numériques. Il traite des différentes formes de stéganographie qui existent aujourd’hui ainsi que de l’utilisation possible de ce domaine…

Publié le : 06 /12/2014

Fingerprinting est un « super » cookies. Il serait déjà exploité par de grands sites, dont skype.com. Pour contrer cette technique de traçage, AmIUnique permettra aux internautes de « brouiller » leur profil et les caractéristiques de leur ordinateur. Les explications avec l’équipe qui développe cette solution dont la version définitive est prévue dans quelques mois. Le traçage systématique…

Publié le : 11 /11/2014

Le réseau décentralisé TOR (The Onion Router ou « le routage en oignon ») est présenté comme une solution garantissant l’anonymat des échanges fondés sur le protocole TCP. Il est composé de nœuds officiels et d’environ 300 autres qui sont plus ou moins bien « cachés » et pensés pour mieux sécuriser le réseau. …

Publié le : 30 /09/2014

Avec l’avènement d’Internet, la multiplication des réseaux et des terminaux mobiles, les échanges de données augmentent de façon exponentielle. Parmi ces informations, celles concernant la vie privée présentent un caractère particulier qui nécessite une réglementation adaptée. Les bars, les hôtels, les campings... tous les commercants et les PME proposant un accès wifi doivent respecter la…