Les objets connectés font parler d’eux depuis des années et ne semblent pas prêts à disparaître des rues, maisons et lieux de travail qu’ils ont envahis. Avec 30 milliards d’objets connectés prévus pour 2020 et plus de 75 milliards pour 2025, ces appareils vont continuer à nous accompagner dans notre vie de tous les jours, que nous en ayons conscience ou non. En raison de l’accroissement du nombre de ces objets et de leur utilisation par des utilisateurs généralement peu avertis, il est important de s’assurer qu’ils disposent d’une sécurité maximale. Les analyses des objets connectés disponibles aujourd’hui montrent que cela est trop peu souvent le cas.

Par Romain GARNIER

Étudiant à l’ESIEA Laval

L’Internet des Objets (IoT = Internet of Things) et les objets connectés sont des termes souvent utilisés, mais pour bien comprendre les problématiques liées au manque de sécurité des objets connectés, il est important de revenir à la définition de base : un objet est dit connecté lorsque son utilité principale ne nécessite aucune connectivité, mais qu’on lui apporte tout de même une capacité à communiquer, généralement dans le but de faciliter son utilisation ou de la rendre plus attrayante aux yeux du public.

Cette définition suffit déjà à déduire que presque n’importe quel objet du quotidien peut devenir un objet connecté, ce qui explique pourquoi ce marché va continuer à s’accroître au cours des prochaines années. Mais les problèmes apparaissent quand on commence à se poser la question suivante : quelles informations ces objets communiquent-ils ? Et à qui ?

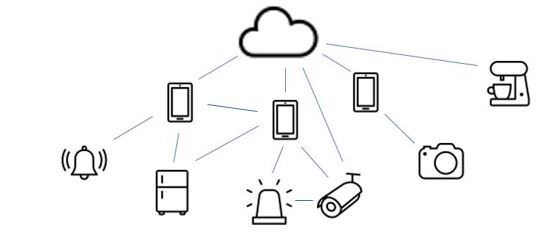

Le moyen le plus simple de se représenter l’Internet des Objets est d’imaginer un vaste réseau de nœuds interconnectés et communicants les uns avec les autres. Dans ce réseau, chacun de ces nœuds peut être un objet connecté, un smartphone ou un serveur distant.

Les objets connectés sont ainsi très bavards par nature : ils ont beaucoup d’informations à communiquer et ont la capacité d’échanger avec beaucoup d’acteurs. Les deux parties suivantes présentent des risques liés aux objets connectés montrant pourquoi il est nécessaire de s’assurer de leur sécurité.

Prise de contrôle

En octobre 2016, le service DynDNS a été victime d’une attaque DDoS massive impliquant plus de 100 000 objets connectés. Cette attaque a pu être menée grâce au malware « Mirai » qui a créé une véritable armée d’objets connectés. Son fonctionnement est pourtant simple : « Mirai » recherche des adresses IP d’objets connectés sur Internet puis tente de s’y connecter en testant des combinaisons d’identifiants et mots de passe définis par défaut. Si une des combinaisons testées est la bonne, « Mirai » peut modifier le fonctionnement de l’objet. Une fois le réseau d’objets infectés suffisamment important, ils ont tous envoyé des requêtes vers DynDNS pour bloquer le service, ce qui a rendu inaccessibles des sites mondialement connus comme GitHub, Reddit ou encore Netflix. Cette attaque a été rendue possible, car les objets infectés, pour la plupart des caméras de sécurité, avaient conservé les mots de passe par défaut du fabricant.

Dans le même registre, les ampoules Philips Hue sont connectées via un réseau « Zigbee » et peuvent être allumées, éteintes et changer de couleur grâce à une télécommande ou un smartphone. Cependant, les clés de chiffrement utilisées pour établir la communication entre les ampoules sont toujours identiques, ce qui a permis à des chercheurs israéliens et canadiens de créer un « ver » capable de se propager d’une ampoule à une autre pour en prendre le contrôle.

Ces exemples illustrent les dangers qui découlent du manque de sécurité : imaginez les conséquences si quelqu’un parvient à prendre le contrôle et à dérégler le thermostat chargé de rafraîchir une salle serveur…

Vol de données

L’absence de sécurité dans les objets connectés mène également à un autre risque pour leurs utilisateurs : le vol de leurs données. En effet, les objets connectés sont très souvent munis de capteurs chargés de récolter des informations sur leur environnement, par exemple un thermostat qui détecte quand vous êtes chez vous pour adapter le chauffage en conséquence. Il est évident que si quelqu’un parvient à obtenir ces informations, il pourra facilement établir vos habitudes et prévoir quand votre maison sera vide.

L’application qui permet de contrôler l’objet contient aussi de nombreuses informations, d’une part parce qu’elle récupère la plupart des informations captées par l’objet lui-même et d’autre part parce qu’elle demande probablement créer un compte. Cela implique de rentrer des informations personnelles comme son nom, son prénom, sa date de naissance et d’autres informations qui dépendent du type d’application (un dispositif médical peut demander des informations sur l’état de santé, une alarme peut demander une adresse…).

Enfin, il ne faut pas oublier que les smartphones combinent différentes fonctionnalités et sont devenus des points de concentration de données sensibles : ils contiennent nos contacts, nos messages, nos données GPS… Il faut donc apporter une attention particulière aux données auxquelles une application a accès pour éviter les abus.

L’exemple suivant montre la liste outrageusement excessive qu’une application Android demande pour fonctionner.

Cette application demande des permissions injustifiées et très intrusives comme la permission de télécharger des fichiers sans en informer l’utilisateur

Bonnes pratiques

Assurer un maximum de sécurité à un objet connecté est bien sûr le rôle de son constructeur, mais l’utilisateur peut quand même agir en choisissant « en conscience » les objets qu’il souhaite acheter. Sensibiliser les utilisateurs à faire la distinction entre un objet sécurisé et un objet vulnérable poussera les constructeurs à s’intéresser à la sécurité dans leurs produits. Les points suivants sont des conseils pour choisir ses objets connectés et les utiliser de manière plus sûre.

• Vérifiez les permissions des applications : un moyen simple de se faire une idée de la confiance qu’on peut apporter à l’objet est de vérifier les permissions demandées par son application. Une application qui demande beaucoup de permissions sans justifier leurs utilisations est suspecte est doit être évitée si possible. Il est aussi possible de refuser certaines permissions, par exemple l’accès à la caméra du téléphone. Si une permission n’est pas nécessaire pour utiliser l’application, pensez à la désactiver. (Sur Android : Paramètres >> Applications >> Nom de l’application >> Autorisations Sur iOS : Réglages >> Nom de l’application).

• Privilégiez les objets détenant des certifications : les certifications sont des gages de qualité délivrées aux entreprises ou aux produits si ceux-ci remplissent un certain nombre de critères. Les objets possédant une certification de respect de la vie privée ou une certification de sécurité apportent un degré de confiance supplémentaire. Se renseigner sur la politique de confidentialité du fabricant est aussi un bon moyen de savoir quelle importance il porte à l’utilisation des données.

• Utilisez des mots de passe complexes et variés : ce conseil est valable pour tout système informatique, chaque compte doit posséder un mot de passe unique. De cette manière, si ce mot de passe est découvert, il ne pourra pas être utilisé pour obtenir l’accès à une autre compte. Un bon mot de passe doit contenir au moins 8 caractères et contenir au moins une majuscule, une minuscule et un chiffre. Les développeurs n’incluent pas forcément de politique de mots de passe suffisamment forte, mais rien ne vous empêche de respecter ces règles tout de même. Pensez également à modifier les mots de passe définis par le constructeur : ces mots de passe sont généralement identiques pour tous les objets du même modèle et sont très faciles à retrouver.

• Limitez les informations que vous envoyez: les objets connectés et les applications n’ont pas forcément besoin de toutes les informations qu’ils réclament pour fonctionner. Il faut prendre conscience que même si les données que vous envoyez vous appartiennent, il est très difficile de les contrôler et de savoir à quelles fins elles sont utilisées. Le groupe « Exodus Privacy » propose des rapports concernant les « trackers » (des programmes cachés dans les applications et chargés de récolter des informations personnelles de l’utilisateur pour les revendre) pour beaucoup d’application Android et permet de faire ses propres analyses sur leur site https://reports.exodus-privacy.eu.org/analysis/submit/.

À l’ESIEA, dans le cadre de nos projets scientifiques, nous réalisons des analyses de sécurité sur les objets connectés à travers une méthodologie stricte. Dans certains cas, nous alimentons la base de données d’Exodus.